Cyberkriminalität: Die Bedrohung wächst

Cyberattacken sind für Logistikunternehmen ein großes Risiko. Die ausgeprägte Vernetzung der Branche und der zunehmende Einsatz digitaler Anwendungen bieten vielfältige Einfallstore für Kriminelle. Hackerangriffe auf die Logistikwirtschaft nehmen zu, die Zahl der Attacken ist im vergangenen Jahr um 7,9 Prozent auf etwa 108.000 erfasste Fälle gestiegen, wie aus dem Cybercrime-Lagebericht des Bundeskriminalamts Wiesbaden hervorgeht.

Experten rechnen allerdings mit einer hohen Dunkelziffer. Die Kriminellen haben gute Chancen, unerkannt zu bleiben. Lediglich ein Drittel der Fälle konnte aufgeklärt werden. „Die Risiken durch Cyberattacken auf Logistikunternehmen sind größer als noch vor zwei bis drei Jahren und liegen jetzt in den Top 3“, sagt Frank Ewald, Sicherheitsverantwortlicher bei Deutsche Post DHL. Er nahm kürzlich am Digital Crime Prevention Day der DVZ teil.

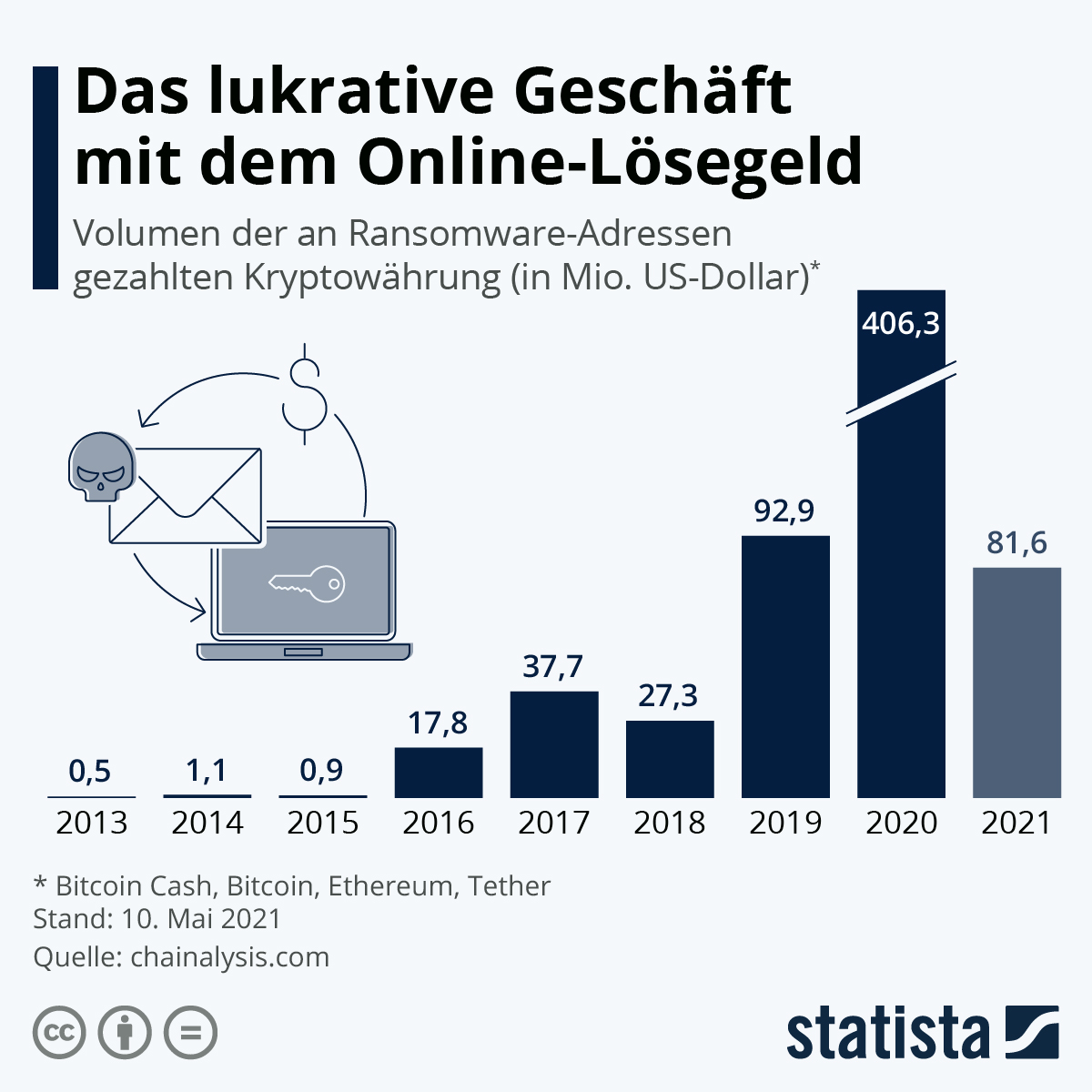

Vor allem Angriffe mit Ransomware sind für Unternehmen gefährlich. Dabei schleusen Cyberkriminelle Schadsoftware in ein Unternehmen ein und spähen teilweise wochen- oder monatelang die IT-Infrastruktur aus. Dann verschlüsseln die Hacker Daten und fordern ein Lösegeld, um die Daten wieder zu entschlüsseln. Derartige Angriffe können die Geschäftstätigkeit von Unternehmen stark einschränken und mitunter sogar total zum Erliegen bringen. Daher ist es absolut notwendig, auf ein Backup sämtlicher Daten zugreifen zu können.

Immer mehr mittelständische Unternehmen schließen Versicherungen gegen Hackerangriffe ab. Das berichtet Richard Renner, Geschäftsführer der Schunck Group. Seine Versicherungsgesellschaft habe bis Juni dieses Jahres bereits ein ähnliches Volumen in diesem Segment abgeschlossen wie im gesamten vergangenen Jahr. Gerade in großen Häusern sei eine Absicherung gegen Cyberattacken mittlerweile Standard. Die Führungsorgane riskierten laut Renner einen Haftungsfall, sofern sie sich nicht nachweisbar und strukturiert mit dem Thema auseinandersetzten.

Die Frage ist: Wann?

Ein Unternehmen der Logistikbranche, das Hacker Anfang des Jahres angegriffen haben, ist die Ulmer Speditionsgruppe Noerpel. „In der Öffentlichkeit wird nicht gern über Cybersicherheit und Hackerangriffe gesprochen“, sagt Judith Noerpel-Schneider, Mitglied der Geschäftsleitung. Sie berichtete beim Digital Crime Prevention Day über die Erfahrungen ihres Unternehmens. Sie hat mit vielen Betrieben gesprochen, die auch betroffen waren, und kommt zu der Erkenntnis: „Es ist nicht die Frage, ob man angegriffen wird, sondern wann und in welchem Ausmaß.“ Man müsse sich als Geschäftsleitung mit der Problematik beschäftigen, um im Falle eines Hackerangriffs das Schadensausmaß kleinstmöglich zu halten, betont Noerpel-Schneider.

Cyberangriffe können mit unterschiedlicher krimineller Motivation geschehen. Außer Ransomware-Angriffen und anschließender Lösegelderpressung kann ein Ziel der Hacker sein, persönliche Daten und Zugangsberechtigungen abzugreifen, um diese missbräuchlich zu nutzen. Dies wird als Identitätsdiebstahl bezeichnet. Eine andere kriminelle Absicht ist, Computersysteme zu manipulieren, um diese beispielsweise fernzusteuern. Hacker können sie dann zu Botnetzen zusammenschalten, mit denen sie weitere größere Cyberattacken ausführen können.

Wenn ein Unternehmen Opfer eines Cyberangriffs geworden ist, ist wichtig, schnell Gegenmaßnahmen zu ergreifen und Entscheidungen auf Geschäftsführungsebene zu treffen. So sind Polizei, Datenschutz und Versicherung umgehend zu informieren. Unternehmen, die kritische Infrastruktur nach dem IT-Sicherheitsgesetz betreiben, müssen den Vorfall zudem beim Bundesamt für Sicherheit in der Informationstechnik (BSI) melden.

Laut Noerpel-Schneider ist es zudem unbedingt erforderlich, umgehend einen Krisenstab einzuberufen, der die Notfallpläne abarbeitet. „Die Zusammensetzung des Krisenstabs muss vorher definiert sein.“ Für die interne und externe Kommunikation, beispielsweise mit den Kunden, müsse es klare Sprachregelungen geben, die stringent angewendet werden. Dafür sollte es einen Kommunikationsverantwortlichen geben.

Erpresserlink setzt das Ultimatum

Besonders heikel ist der Umgang mit Lösegeldforderungen. Die Entscheidung, ob ein Unternehmen den Forderungen der Erpresser nachgibt, hängt oft mit der Backup-Situation zusammen. Zudem ist die Frage entscheidend, welche Ausfallkosten entstehen, wenn das IT-System längere Zeit verschlüsselt ist und Geschäftsprozesse nicht oder nur eingeschränkt möglich sind. Die eigentliche Lösegeldforderung erfahren Betroffene in der Regel über einen Erpresserlink. „Man sollte sich gut überlegen, ob man ihn öffnet“, warnt Noerpel-Schneider. Denn wenn man es tut, beginnt zugleich ein Ultimatum für die Zahlung. Sollte dieses nicht eingehalten werden, erhöhen die Erpresser ihre Forderung.

Der volle Umfang des Schadens und die eingeleiteten Maßnahmen sollten akribisch dokumentiert werden, empfiehlt Noerpel-Schneider. Wie dies geschieht, sollte im Notfallplan stehen. Zudem ist sinnvoll, ein professionelles Forensik-Team hinzuzuziehen und mit der Versicherung zusammenzuarbeiten.

Um sich gegen Hackerangriffe zu schützen und das Schadensausmaß im Eintrittsfall zu reduzieren, sollten IT-Spezialisten einen umfassenden Security-Check vornehmen. Dazu können auch sogenannte Penetrationstests gehören, mit denen aktiv versucht wird, in das Firmennetz einzudringen, um Schwachstellen der IT-Landschaft aufzudecken. Weitere Maßnahmen können sein, die Systemlandschaft zu segmentieren und operative Systeme von Clients abzuschotten.

Backup-Infrastruktur aufbauen

Eine Sicherheitsstrategie ist, anzunehmen, dass jederzeit das IT-System kompromittiert sein kann. Deswegen ist ein aktives Monitoring der IT-Architektur sinnvoll, um verdächtige Vorgänge so schnell wie möglich zu identifizieren. Dies könnten auch externe Sicherheitsdienstleister übernehmen. Ebenso sollte kontrolliert werden, dass regelmäßig Backups erstellt werden. „Eine gute Backup-Infrastruktur lohnt sich, weil damit die Geschäftstätigkeit schnell wieder ans Laufen kommen kann“, weiß Noerpel-Schneider. „Ganz wichtig ist ein Notfallkonzept. Es muss von vorneherein klar sein, welches die zeitkritischen Geschäftsprozesse sind und wie sich diese im Notfallbetrieb umsetzen lassen, auch ohne die IT.“ So ungewöhnlich es im Zeitalter der Digitalisierung auch klingen mag: Die Dokumentation und Pläne der IT-Systemlandschaft sollten irgendwo als Papierausdruck abgelegt sein.

Da Unternehmen vor Cyberattacken nicht gefeit sind, selbst wenn sie noch so umfangreiche Vorkehrungen treffen, sollten sie den Abschluss einer Cyberversicherung erwägen. Manche Versicherungen stellen im Schadensfall Spezialisten zur Verfügung, die helfen, das Schadensausmaß zu begrenzen. Und schließlich ist laut Noerpel-Schneider ganz wichtig, die Mitarbeitenden regelmäßig zu schulen und hinsichtlich IT-Sicherheit zu sensibilisieren und das Verhalten im Notfall zu üben.

Aufgrund des steigenden Risikos werden die Anforderungen an eine IT-Sicherheitsstrategie immer anspruchsvoller. Denn die Wertschöpfung eines Unternehmens wird durch die Digitalisierung durchdrungen und die Bedeutung von Daten wird größer. Dementsprechend größer könnten die Schäden durch Hackerangriffe ausfallen, sagt Christian von Rützen, verantwortlich für die Implementation der IT-Strategie bei Dachser.

Den gesamten Zaun schützen

Die Cyberkriminellen sind mit ihren Methoden und Angriffsmustern immer einen Schritt voraus. „Die Verteidiger sind unterlegen“, sagt Matthias Vallentin, Gründer und CEO der IT-Sicherheitsfirma Tenzir in Hamburg. Vergleicht man die IT-Landschaft mit einem abgeriegelten Grundstück, so müsse man laut Vallentin den gesamten Zaun schützen und nicht nur die Haupteingangstore. Die Geschwindigkeit der Angreifer habe sich deutlich beschleunigt. „Es dauert nur wenige Stunden, bis eine Schwachstelle ausbeutbar ist“, stellt Vallentin fest. Innerhalb von maximal 72 Stunden müsse die Sicherheitslücke daher durch entsprechende Patches geschlossen werden.

Die Angreifer sind mitunter schon monatelang in einem Firmennetz aktiv, bevor sie beispielsweise Daten verschlüsseln und eine Lösegeldforderung stellen. In dieser Zeit „wird der Angegriffene taxiert“, sagt von Rützen. Der Wert der Daten, auf die die Kriminellen Zugriff haben, bestimmt die Lösegeldforderung an das Unternehmen. Von Rützen betont, dass ein präventiver Ansatz als Sicherheitsstrategie zu wenig sei. Eigentlich sollte man vielmehr jederzeit annehmen, dass man bereits gehackt sein könnte. In der Phase, in der sich die Angreifer im Firmennetz umsehen und Informationen sammeln, hat ein Unternehmen Vallentin zufolge immerhin noch eine Chance, den Cyberkriminellen beizukommen, bevor größerer Schaden entstanden ist.

Lösegeld löst keine Probleme

Ebenfalls heikel ist die Frage, ob man ein Lösegeld unter bestimmten Umständen zahlen sollte oder grundsätzlich lieber nicht. „Individuell ist es verständlich, in gesellschaftlichem Kontext jedoch verheerend“, sagt Richard Renner, Geschäftsführer der Versicherung Schunck Group. Die eigentliche Antwort müsse sein, nicht zu zahlen. Ein Unternehmen, das zahlt, laufe Gefahr, immer wieder mit Erpressungen konfrontiert zu werden, da es in gewissen Kreisen einen entsprechenden Stempel bekommt.

Kritisch sehen die Sicherheitsexperten den Ansatz, Lösegeldzahlungen gesetzlich zu verbieten. „Dieser Schritt allein wäre einseitig“, sagt Ewald von DHL. Wenn es derartige Regelungen gäbe, müssten Unternehmen zugleich unterstützt werden, im Falle eines Erpressungsversuchs ihren Betrieb wieder aufnehmen zu können, ohne Lösegeld zu zahlen. Dafür müsste Ewald zufolge von staatlicher Seite zusätzliche Infrastruktur bereitgestellt werden, die betroffene Firmen und Organisationen nutzten könnten.

In den USA sind die Regelungen wesentlich schärfer. „Wer dort Lösegeld zahlt, muss mit dem Vorwurf der Terrorfinanzierung rechnen und landet auf einer staatlichen Terrorliste“, berichtet Niels Beuck, Leiter Sicherheitspolitik im DSLV Bundesverband Spedition und Logistik. Unter diesen Umständen würden es sich Betroffene zweimal überlegen, ob sie tatsächlich zahlen.

Laut IT-Sicherheitsexperte Vallentin wird in etwa 30 Prozent der Erpressungsversuche ein Lösegeld bezahlt. Dabei komme es auch auf die gesetzlichen Vorgaben des jeweiligen Landes an. Eines müsse aber den Betroffenen klar sein: Eine Lösegeldzahlung ist keine Garantie, dass hinterher alles wieder läuft wie zuvor. Es besteht die Gefahr, dass Daten nur unvollständig verfügbar sind und IT-Infrastruktur beschädigt bleibt. So oder so führt kein Weg daran vorbei, sichere Backups herzustellen.